渗透工具用法(二)BurpSuite 的用法

前言

此系列笔记是网络渗透工具的使用方法, 本篇是介绍 Web 应用程序测试工具 BurpSuite 的使用方法。Burp Suite 其多种功能可以帮我们执行各种任务, 请求的拦截和修改, 扫描 web 应用程序漏洞, 以暴力破解登陆表单, 执行会话令牌等多种的随机性检查。

Burp Suite 环境

kali Liunx 里已经集成了 Burp Suite 工具, windows 下安装 Burp Suite 之前请确定你的电脑里有 Java 环境

Burp Suite 官网下载地址

JDK 安装和环境变量配置

windows 下安装 Burp Suite 需要 Java 环境进行支持, 由于本博客之前是有写过 JDK 的安装和环境变量的配置, 所以这里不再提供。

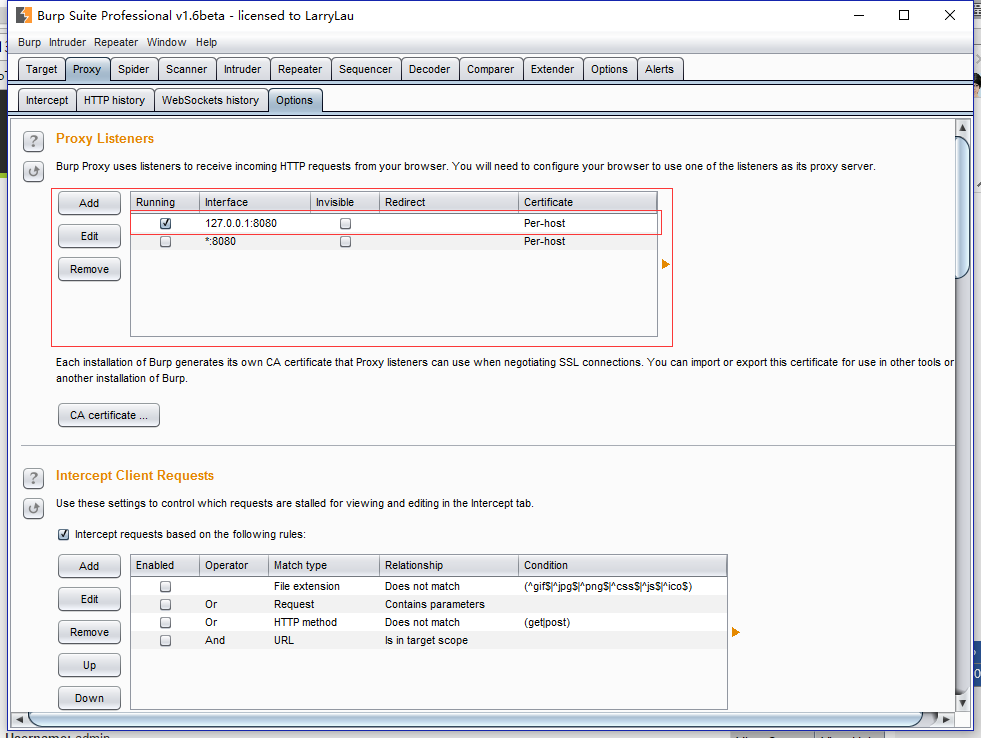

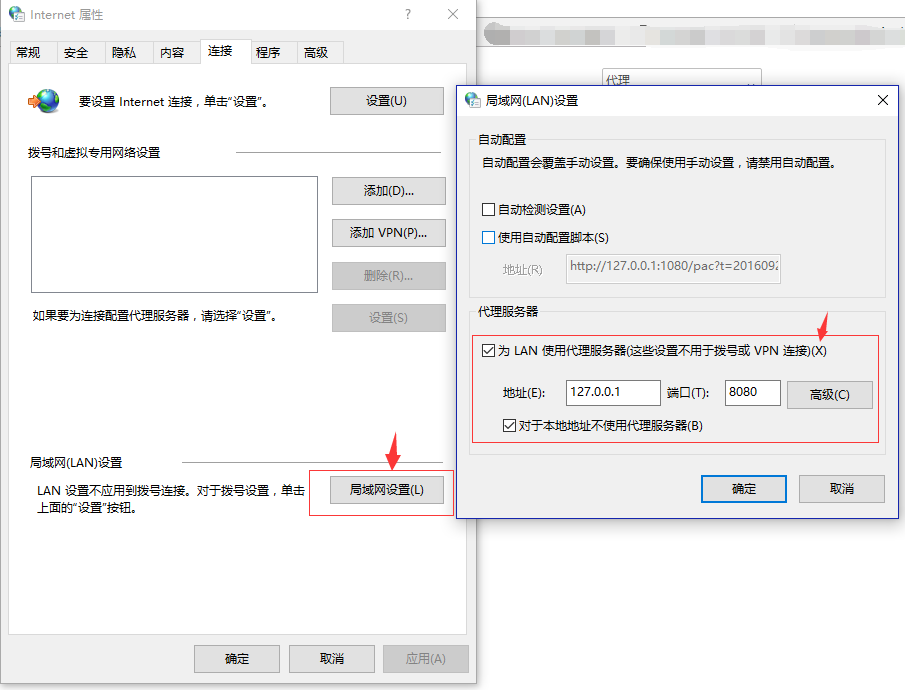

设置代理

Burp Suite 带有一个代理, 通过默认端口 8080 上运行, 使用这个代理, 我们可以截获并修改从客户端到 web 应用程序的数据包。

这里我们使用 Chrome 浏览器, 在 Chrome 浏览器里也需要设置代理方式

拦截改包和暴力破解

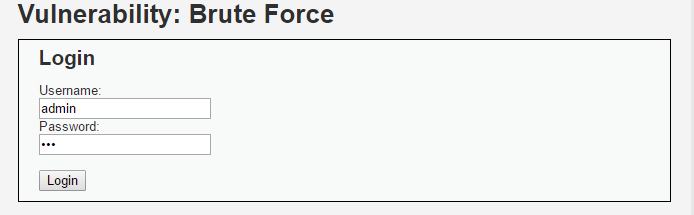

模拟登录

这里使用漏洞集成平台 DVWA 来进行测试

拦截请求包

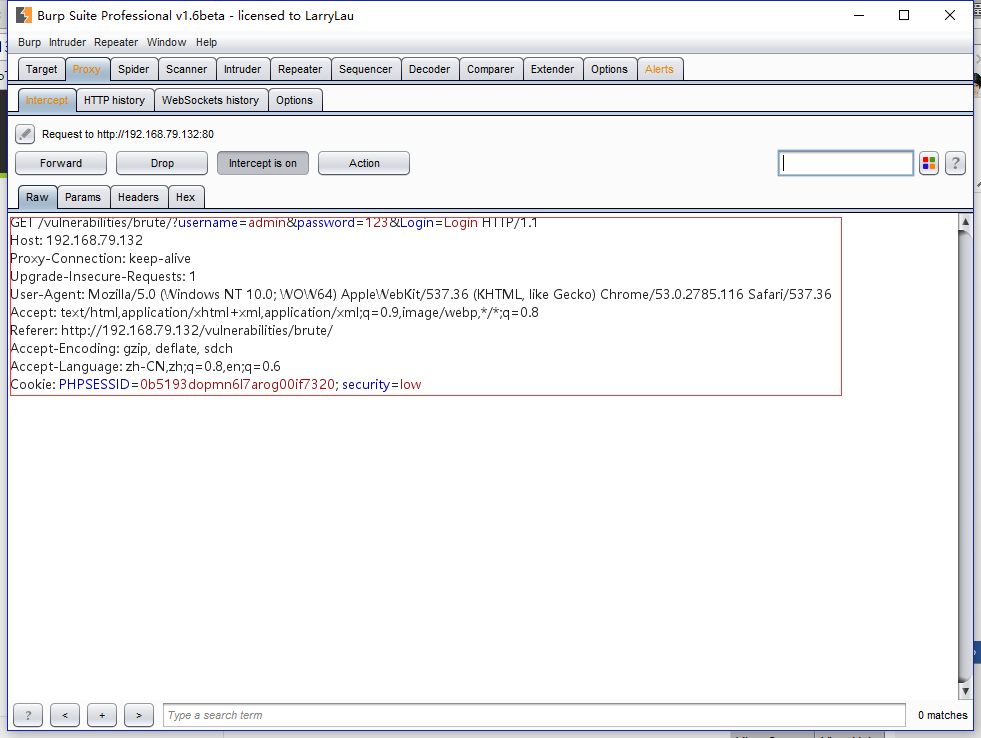

随意输入密码(这里填写的密码为 123 ), 点击登录, 在 Burp Suite 里就可以看到拦截的请求包(前提是设置好代理)

修改请求包

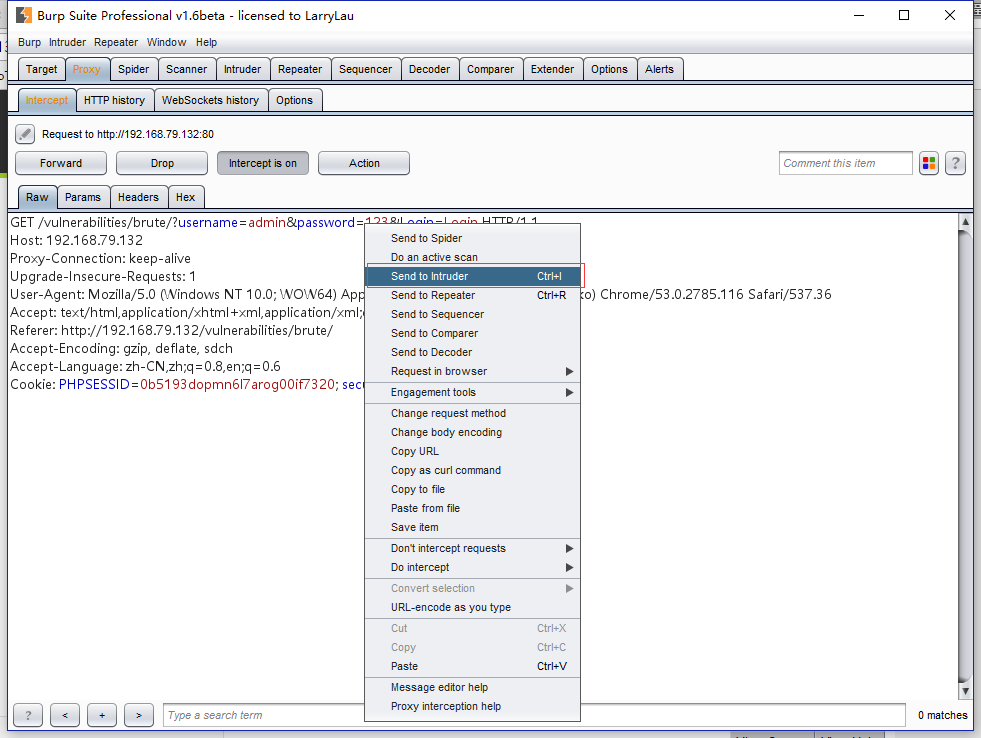

将拦截到的数据包 Send to Intruder (也可以使用 Ctrl+I )

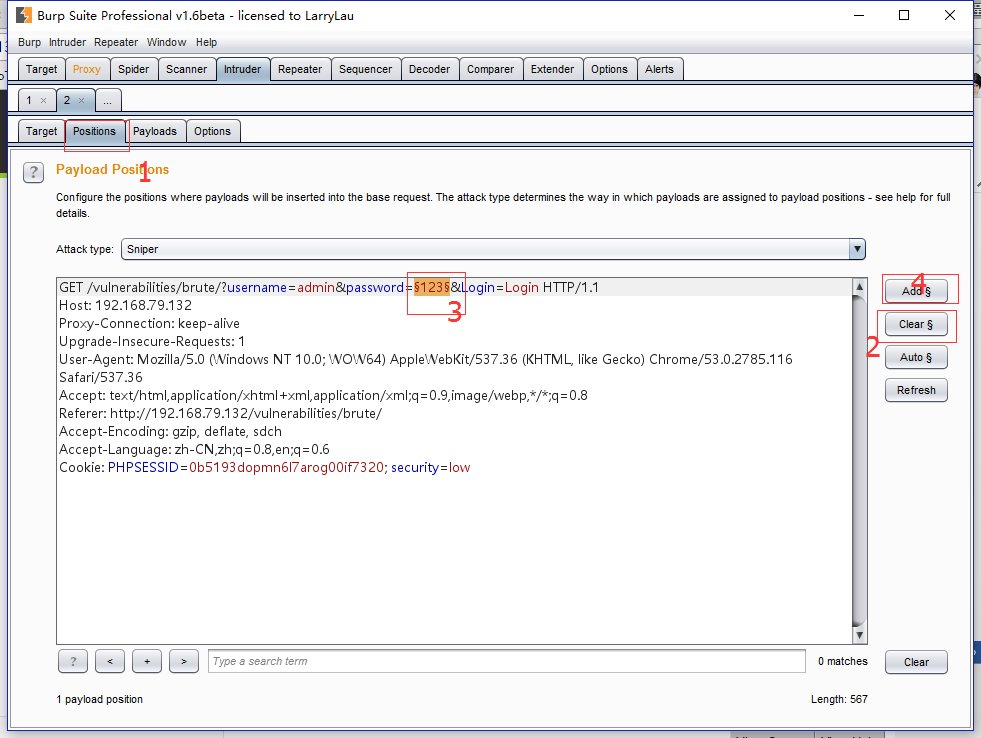

在 Position 选项中设置需要破解的变量。 Burpsuite 会自动设置许多变量, 单击 Clear 按钮, 把默认变量全部清除, 然后选中密码 123 , 单击 Add 按钮将之设为需要破解的变量。由于只有一个变量, 因而 Attack type 攻击类型这里选择 Sniper 。

添加字典

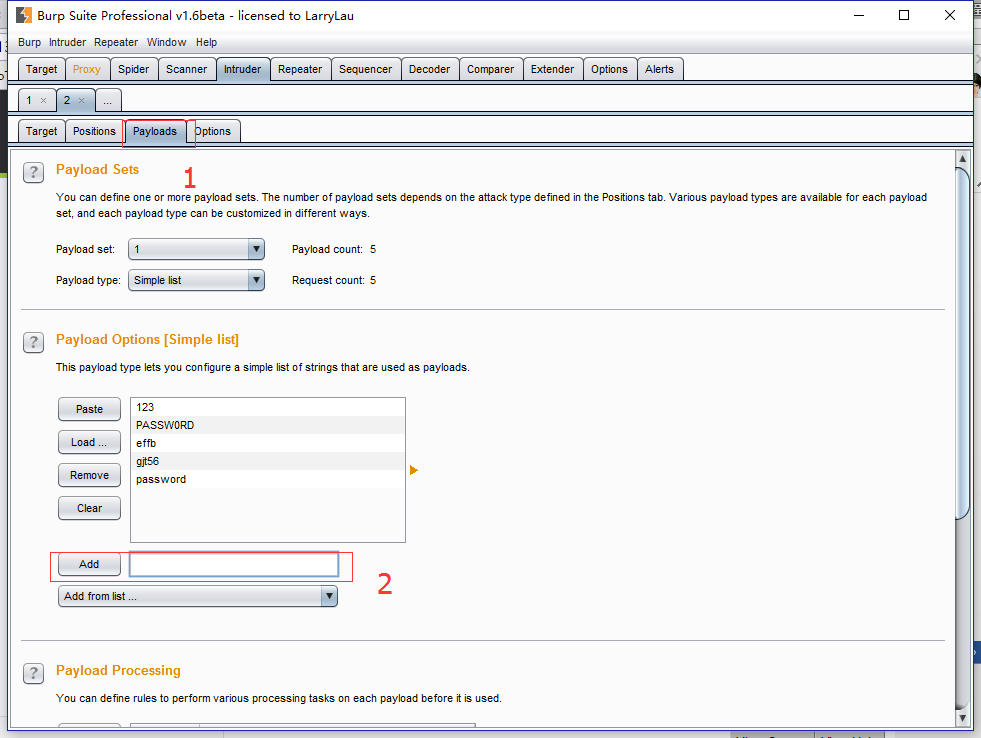

在 Payloads 选项中进行设置, 由于只有一个变量, 因而 Payload set 自动设置为 1, Payload type 这里设置为 Simple list 。在下面的 Payload Options 中, 我们添加可能的密码, 或者密码。

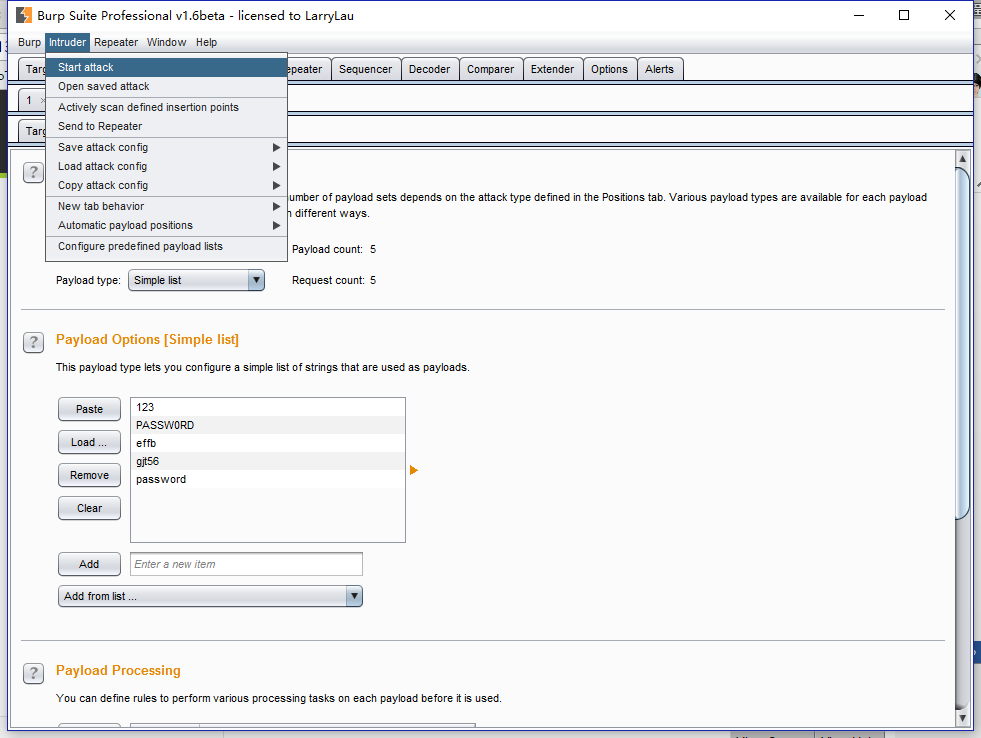

开始破解

在菜单栏中选择 Intruder/Start attack , 就可以开始暴力破解。

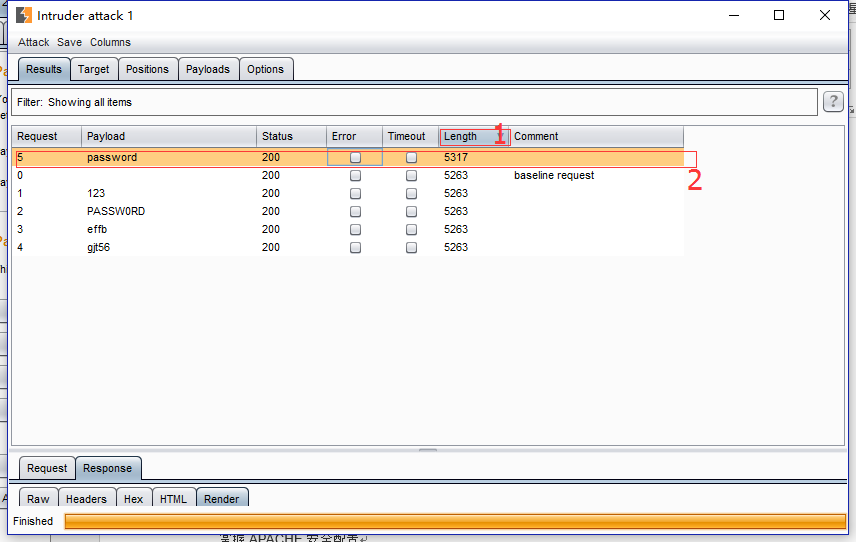

分析

在 Results 中, 双击 length 进行排序, 在这里所有登录成功或者登录失败的记录全部在这里。

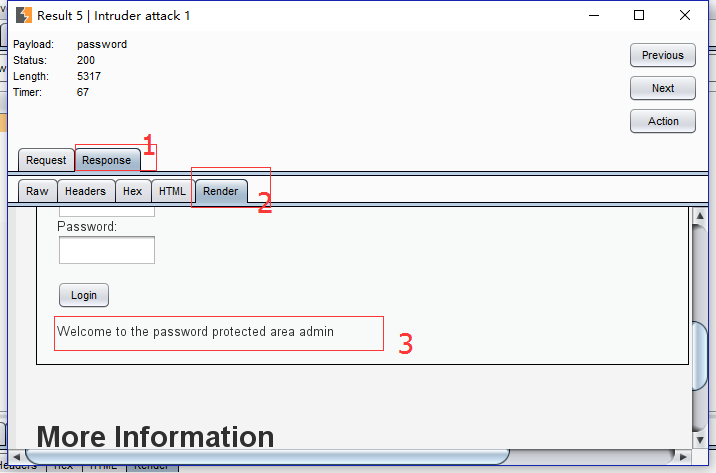

选中请求字节包最大的, 在 Response/Render 里就可以看到 Welcome to the password protected area admin 成功登录的信息

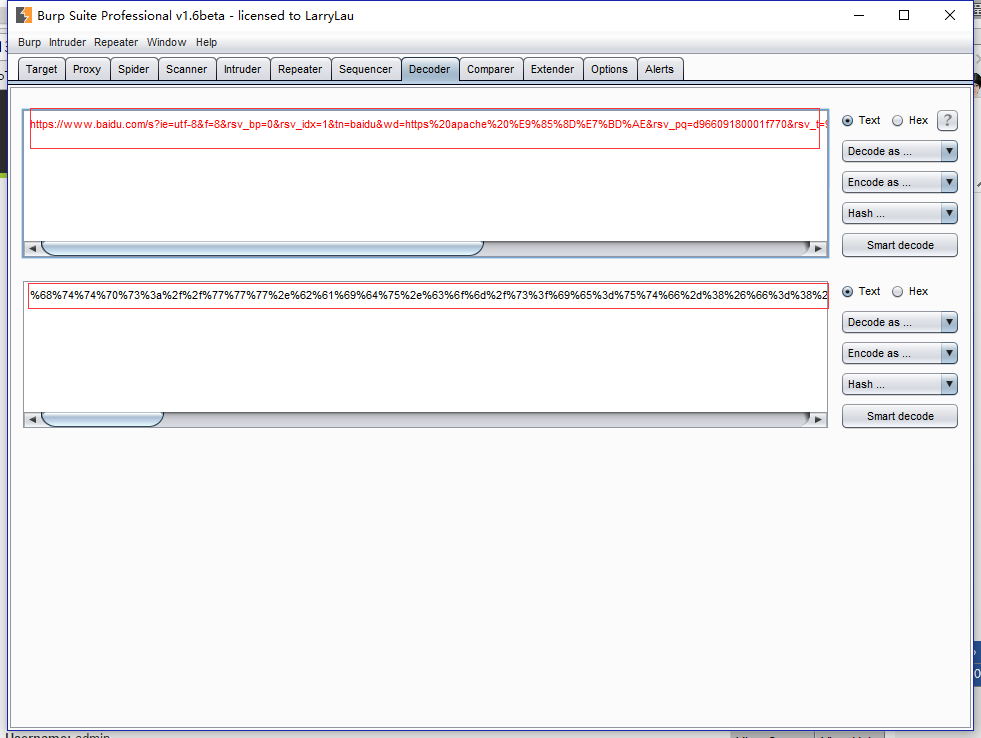

Decode 和 Encode

Decoder 转化成规范的形式编码数据, 或转化成各种形式编码和散列的原始数据。它能够智能识别多种编码格式, 使用启发式技术。

下面这张图是将一段 URL 进行 encode(编码)